24.02.2026

Datenschutzkonforme Automatisierung Workflow erfolgreich umsetzen

Erfahren Sie, wie Sie einen datenschutzkonformen Automatisierung Workflow Schritt für Schritt implementieren und dabei Effizienz und Compliance sicherstellen.

Datenschutzkonforme Automatisierung Workflow erfolgreich umsetzen

Jedes zweite mittelständische Unternehmen in Deutschland sieht durch Automatisierung großes Potenzial, doch der Weg zur datenschutzkonformen Umsetzung bleibt oft unklar. Gerade wenn Zeitdruck und komplexe Prozesse zusammentreffen, stoßen viele IT-Entscheider auf rechtliche und technische Hürden. Diese Anleitung zeigt praktische Schritte, wie Sie Ihre Datenstrukturen gezielt analysieren und sichere Automatisierungslösungen auswählen, ohne die Anforderungen der Datenschutzgrundverordnung zu vernachlässigen.

Inhaltsverzeichnis

Schritt 1: Analysieren Sie bestehende Datenstrukturen und Prozesse

Schritt 2: Definieren Sie datenschutzkonforme Automatisierungsziele

Schritt 3: Wählen Sie geeignete Tools und KI-Lösungen aus

Schritt 4: Implementieren Sie sichere Schnittstellen und Zugriffsrechte

Schritt 5: Überprüfen und testen Sie die Datenschutzkonformität

Schnelle Zusammenfassung

Wesentlicher Punkt | Erklärung |

|---|---|

1. Bestehende Datenstrukturen analysieren | Untersuchen Sie aktuelle Daten und Prozesse zur Identifikation von Automatisierungspotenzialen. |

2. Datenschutzkonforme Automatisierungsziele definieren | Legen Sie klare Ziele fest, die die Datenschutzbestimmungen einhalten, und konzentrieren Sie sich auf notwendige Daten. |

3. Geeignete Tools auswählen | Wählen Sie Technologien, die hohe Datenschutzstandards erfüllen und Transparenz in der Datenverarbeitung bieten. |

4. Sichere Schnittstellen implementieren | Gestalten Sie die technische Architektur mit strengen Sicherheitsmaßnahmen und granularen Zugriffsrechten. |

5. Datenschutzkonformität überprüfen | Führen Sie ein Datenschutzaudit durch, um alle datenschutzrechtlichen Anforderungen zu prüfen und Risiken zu minimieren. |

Schritt 1: Analysieren Sie bestehende Datenstrukturen und Prozesse

In diesem Schritt werden Sie Ihre aktuellen Unternehmensdaten und Prozesse systematisch untersuchen, um ein klares Verständnis der Ausgangssituation zu gewinnen. Ziel ist es, Potenziale für eine datenschutzkonforme Workflow Automatisierung zu identifizieren.

Beginnen Sie mit einer umfassenden Bestandsaufnahme Ihrer Datenstrukturen. Sammeln Sie alle relevanten Dokumente, Systemdateien und Prozessbeschreibungen. Die sorgfältige Strukturierung von Daten ist essentiell, um den Wert Ihrer Unternehmensinformationen zu maximieren. Erstellen Sie eine detaillierte Übersicht aller Datenquellen wie Kundenakten, Projektergebnisse, Finanzdokumente und interne Kommunikationsprotokolle.

Analysieren Sie jeden Prozess hinsichtlich seiner Komplexität und Automatisierbarkeit. Achten Sie besonders auf sich wiederholende manuelle Tätigkeiten, die Zeit und Ressourcen binden. Dokumentieren Sie genau, welche Schritte aktuell von Mitarbeitern durchgeführt werden und welche potenziell durch automatisierte Systeme ersetzt werden könnten.

Pro-Tipp: Führen Sie eine Zeiterfassung durch, um zu dokumentieren, wie viel Zeit Mitarbeiter mit manuellen Prozessschritten verbringen und welche Aufgaben sich am besten für Automatisierung eignen.

Schritt 2: Definieren Sie datenschutzkonforme Automatisierungsziele

In diesem Schritt definieren Sie präzise Automatisierungsziele, die im vollständigen Einklang mit den Datenschutzbestimmungen stehen. Ihr Ziel ist es, innovative Technologielösungen zu entwickeln, die gleichzeitig die Privatsphäre und Rechte Ihrer Mitarbeiter und Kunden respektieren.

Datenschutzkonforme Automatisierungsziele müssen die Grundprinzipien der Datenschutzgrundverordnung wie Rechtmäßigkeit, Zweckbindung und Datenminimierung vollständig berücksichtigen. Konzentrieren Sie sich darauf, nur die absolut notwendigen Daten zu erheben und zu verarbeiten. Jeder Automatisierungsprozess muss einen klaren, vorab definierten Zweck haben und darf nicht über diesen hinausgehen.

Entwickeln Sie eine Strategie, die Transparenz und Kontrollierbarkeit in den Mittelpunkt stellt. Dokumentieren Sie jeden Schritt Ihrer Automatisierung und stellen Sie sicher, dass Betroffene jederzeit Auskunft über ihre Daten erhalten können. Führen Sie eine umfassende Datenschutz-Folgenabschätzung durch, um potenzielle Risiken frühzeitig zu identifizieren und zu minimieren.

Pro-Tipp: Implementieren Sie eine Privacy-by-Design-Herangehensweise bereits in der Planungsphase, um Datenschutzanforderungen von Anfang an in Ihre Automatisierungslösung zu integrieren.

Schritt 3: Wählen Sie geeignete Tools und KI-Lösungen aus

In diesem Schritt werden Sie die passenden Technologien für Ihre datenschutzkonforme Workflow Automatisierung identifizieren und auswählen. Ziel ist es, Werkzeuge zu finden, die nicht nur Ihre Geschäftsprozesse optimieren, sondern gleichzeitig höchste Datenschutzstandards erfüllen.

Datenschutzkonforme KI-Tools sollten zentrale Anforderungen wie Transparenz der Datenverarbeitung, Sicherheit und DSGVO Konformität erfüllen. Achten Sie bei der Auswahl besonders auf Lösungen, die eine klare Dokumentation ihrer Datenverarbeitung bieten und Ihnen vollständige Kontrolle über sensible Unternehmensinformationen ermöglichen.

Bewerten Sie jede potenzielle KI-Lösung anhand spezifischer Kriterien. Prüfen Sie die Herkunft der Software, die Verschlüsselungsmechanismen, Datenspeicherungsprotokolle und die Möglichkeiten zur Einwilligungsverwaltung. Bevorzugen Sie Anbieter, die Datenschutz nicht als Zusatzfunktion, sondern als integralen Bestandteil ihrer Technologie verstehen.

Die folgende Übersicht zeigt zentrale Kriterien bei der Auswahl datenschutzkonformer KI-Tools:

Kriterium | Bedeutung für Datenschutz | Typisches Beispiel |

|---|---|---|

Transparenz der Prozesse | Nachvollziehbare Datenverarbeitung | Offenlegung von Algorithmen |

Verschlüsselung | Schutz sensibler Informationen | Einsatz von TLS und AES |

Einwilligungsverwaltung | Kontrolle für Nutzer | Opt-in/Opt-out Funktionen |

Herkunft der Software | Vertrauenswürdige Anbieter | EU-basierte Cloud-Lösung |

Pro-Tipp: Führen Sie vor der endgültigen Auswahl einer KI-Lösung einen umfassenden Testlauf durch und lassen Sie Ihre Datenschutzabteilung die technischen Spezifikationen vollständig prüfen.

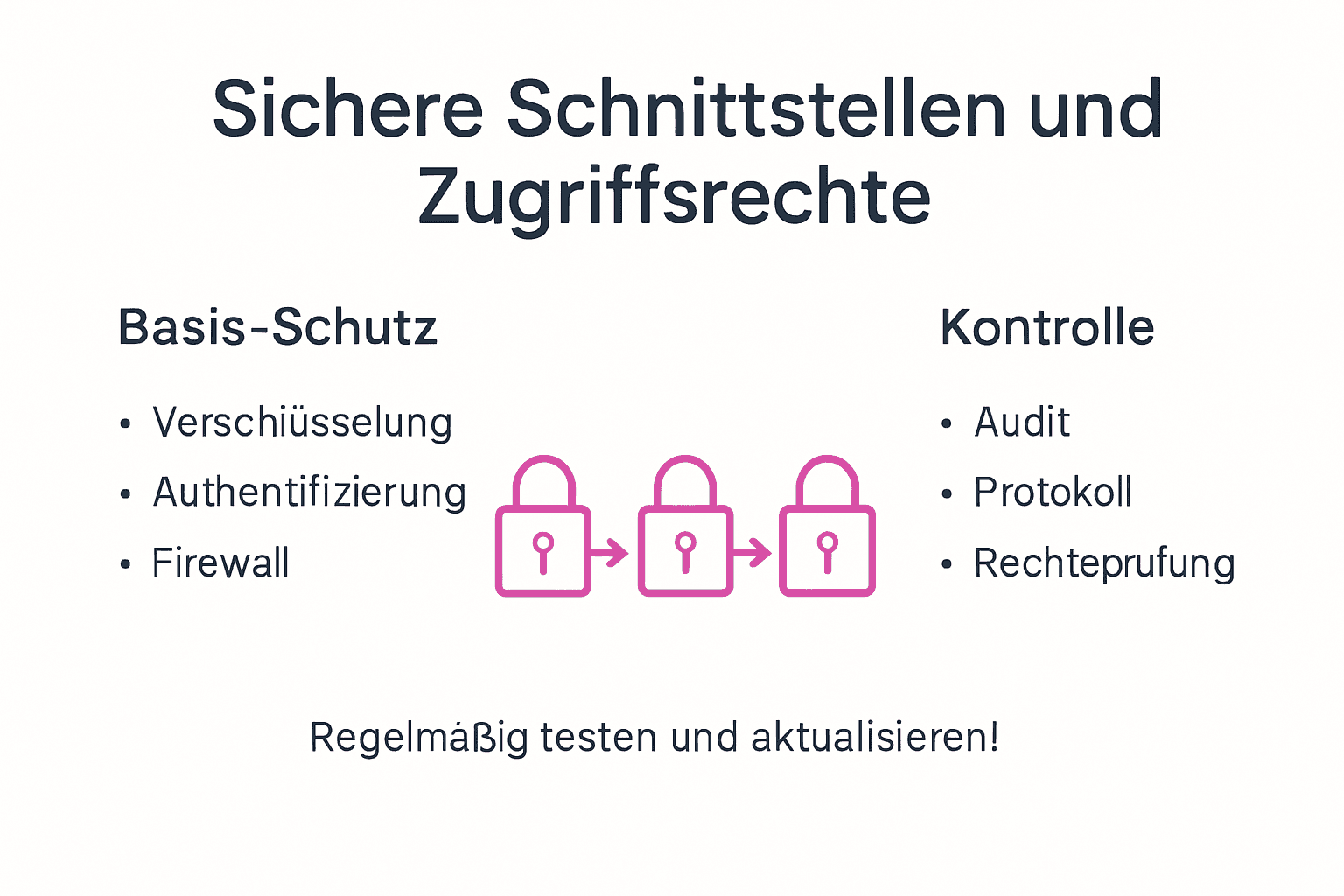

Schritt 4: Implementieren Sie sichere Schnittstellen und Zugriffsrechte

In diesem Schritt gestalten Sie die technische Architektur Ihrer Automatisierungslösung mit höchsten Sicherheitsstandards und präzisen Zugriffsregelungen. Ihr Ziel ist es, einen kontrollierten und transparenten Datenaustausch zwischen verschiedenen Systemen zu gewährleisten.

Beim Einsatz von Schnittstellen müssen datenschutzrechtliche Anforderungen wie sichere Datenübertragung, Privacy by Design und Rechenschaftspflichten vollständig berücksichtigt werden. Definieren Sie granulare Zugriffsrechte, die genau festlegen, welche Nutzer welche Daten unter welchen Bedingungen einsehen oder bearbeiten dürfen.

Implementieren Sie Mehrstufige Authentifizierungsmechanismen und verschlüsselte Kommunikationsprotokolle. Jede Schnittstelle sollte nur die absolut notwendigen Informationen austauschen und alle Datentransfers vollständig protokollieren. Integrieren Sie Sicherheitsmechanismen wie Zwei Faktor Authentifizierung, rollenbasierte Zugriffskontrollen und automatische Abmeldefunktionen.

Pro-Tipp: Führen Sie regelmäßige Sicherheitsaudits durch und aktualisieren Sie Ihre Zugriffsrechte kontinuierlich, um Sicherheitslücken proaktiv zu schließen.

Schritt 5: Überprüfen und testen Sie die Datenschutzkonformität

In diesem Schritt führen Sie eine umfassende Prüfung Ihrer Automatisierungslösung durch, um sicherzustellen, dass alle datenschutzrechtlichen Anforderungen vollständig eingehalten werden. Ziel ist es, potenzielle Risiken frühzeitig zu identifizieren und zu minimieren.

Ein Datenschutzaudit ist eine systematische Analyse zur Überprüfung der Konformität Ihrer datenverarbeitenden Prozesse und Sicherheitsvorkehrungen. Gehen Sie dabei strukturiert vor und dokumentieren Sie jeden Schritt Ihrer Untersuchung. Überprüfen Sie alle technischen und organisatorischen Maßnahmen auf Übereinstimmung mit den Vorgaben der Datenschutzgrundverordnung.

Evaluieren Sie insbesondere die Bereiche Datenminimierung, Zweckbindung, Transparenz und Betroffenenrechte. Führen Sie Stichproben und Simulationstests durch, um die Wirksamkeit Ihrer Zugriffskontrollen und Sicherheitsmechanismen zu verifizieren. Achten Sie darauf, alle Datentransfers, Verarbeitungsprozesse und Berechtigungen lückenlos zu dokumentieren.

Zusammenfassend werden die wichtigsten Prüfbereiche eines Datenschutzaudits dargestellt:

Prüfbereich | Typische Maßnahme | Ziel der Prüfung |

|---|---|---|

Datenminimierung | Auswahl relevanter Daten | Reduzierte Risiken |

Zweckbindung | Dokumentation des Verarbeitungszwecks | Rechtmäßigkeit der Nutzung |

Zugriffskontrolle | Überprüfung von Benutzerrechten | Schutz vor Datenmissbrauch |

Transparenz | Offenlegung aller Prozesse | Stärkung der Betroffenenrechte |

Pro-Tipp: Ziehen Sie einen externen Datenschutzexperten hinzu, um eine unabhängige und neutrale Bewertung Ihrer Automatisierungslösung zu erhalten.

Datenschutzkonforme Automatisierung erfolgreich gestalten mit EcomTask

Der Artikel zeigt deutlich wie wichtig eine präzise Analyse der bestehenden Datenstrukturen und eine klare Definition datenschutzkonformer Automatisierungsziele sind. Wenn Sie vor der Herausforderung stehen repetitive Aufgaben datenschutzgerecht zu automatisieren und dabei die Effizienz Ihrer Unternehmensprozesse zu steigern dann ist es entscheidend die richtigen KI-Lösungen und sicheren Schnittstellen zu wählen. Genau hier setzt EcomTask an. Unsere maßgeschneiderten KI-Mitarbeiter übernehmen zeitaufwändige Tätigkeiten und garantieren gleichzeitig volle DSGVO-Konformität durch integrierte Datenschutzmechanismen und modernste Sicherheitstechnologien.

Starten Sie jetzt mit einer kostenlosen Strategieanalyse Ihrer Workflows und erfahren Sie wie Sie mit individuellen Automatisierungslösungen von EcomTask Ihre Unternehmensprozesse nachhaltig optimieren. Profitieren Sie von unserer Expertise im Bereich Prozessanalyse Wissensmanagement und nahtloser Systemintegration. Überlassen Sie mit Vertrauen uns die technische Umsetzung – so setzen Sie Datenschutz von Anfang an in Ihre digitale Transformation um. Besuchen Sie https://ecomtask.de und machen Sie den nächsten Schritt zu effizienten und sicheren Unternehmensprozessen.

Häufig gestellte Fragen

Wie analysiere ich meine aktuellen Datenstrukturen für die datenschutzkonforme Automatisierung?

Um Ihre aktuellen Datenstrukturen zu analysieren, erfassen Sie zuerst alle relevanten Dokumente und Prozessbeschreibungen. Dokumentieren Sie die Schritte, die Mitarbeiter aktuell durchführen, und identifizieren Sie manuelle Tätigkeiten, die sich zur Automatisierung eignen.

Welche Automatisierungsziele sollte ich im Hinblick auf den Datenschutz definieren?

Definieren Sie Automatisierungsziele, die die Grundprinzipien der Datenschutzgrundverordnung wie Rechtmäßigkeit und Zweckbindung berücksichtigen. Stellen Sie sicher, dass jeder Prozess einen klaren Zweck hat und nur die notwendigen Daten verarbeitet werden.

Welche Kriterien sind wichtig bei der Auswahl von datenschutzkonformen KI-Tools?

Bei der Auswahl von KI-Tools sollten Sie auf Transparenz der Datenverarbeitung, Sicherheit und DSGVO-Konformität achten. Evaluieren Sie Software-Lösungen hinsichtlich ihrer Verschlüsselungsmechanismen und der Möglichkeit, Einwilligungen zu verwalten.

Wie implementiere ich sichere Schnittstellen und Zugriffsrechte?

Definieren Sie granulare Zugriffsrechte und implementieren Sie Sicherheitsmechanismen wie Mehrfaktor-Authentifizierung. Achten Sie darauf, dass Schnittstellen nur notwendige Daten austauschen und alle Transaktionen vollständig protokolliert werden.

Wie kann ich die Datenschutzkonformität meiner Automatisierungslösung überprüfen?

Führen Sie ein Datenschutzaudit durch, um die Konformität Ihrer Prozesse zu überprüfen. Dokumentieren Sie alle technischen Maßnahmen und überprüfen Sie spezifische Bereiche wie Datenminimierung und Zugriffskontrollen, um potenzielle Risiken zu identifizieren und zu minimieren.

Wie oft sollten Sicherheitsüberprüfungen der Automatisierungslösung durchgeführt werden?

Regelmäßige Sicherheitsaudits sollten mindestens halbjährlich durchgeführt werden, um Sicherheitslücken proaktiv zu schließen. Aktualisieren Sie kontinuierlich Ihre Zugriffsrechte und Sicherheitsvorkehrungen basierend auf den Ergebnissen dieser Audits.